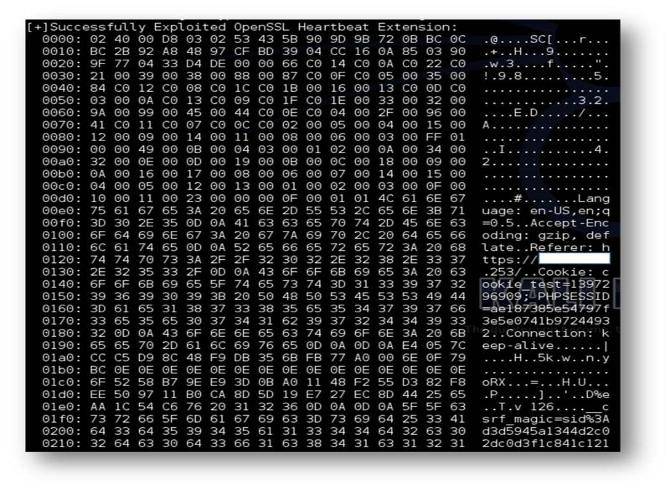

Heartbleed Bug คืออะไร? Heartbleed Bug เป็นช่องโหว่ความเสี่ยงสูงที่มีอยู่ใน OpenSSLLibrary ซึ่งเว็บไซต์นับ ล้านทั่วโลกใช้งาน Library นี้อยู่โดยที่ OpenSSL Library นี้จะถูกเรียกใช้งานโดย Application ที่ต้องการเข้ารหัสการรับส่งข้อมูลโดยใช้SSL/TLS (เช่น HTTPS, VPN, EMAIL) ผลกระทบที่เกิดจาก Heartbleed Bug คือการที่ผู้โจมตีสามารถเข้าถึงข้อมูลที่ อยู่ในหน่วยความจำหลัก (หรือ RAM นั่นเอง)ได้จากระยะไกล ซึ่งเป็นที่ทราบกันดีอยู่ แล้วว่าข้อมูลในระหว่างการรับ-ส่ง นั้นจะถูกเข้ารหัสโดย SSL/TLS แต่เมื่อข้อมูลถูกส่ง มาถึงผู้รับและเข้าไปอยู่ใน RAM นั้นจะเป็นplaintext หรือพูดง่าย ๆ ว่า ไม่ได้ถูก เข้ารหัสแล้วนั่นเอง เป็นเหตุให้ข้อมูลความลับไม่ว่าจะเป็น key ที่ใช้ถอดรหัสข้อมูล รวมถึงข้อมูลอื่น ๆ เช่น username/passwordถูกเข้าถึงได้โดย Hacker (ขอแถมอีกนิด ว่าการที่ช่องโหว่นี้ได้ชื่อว่า Heartbleedเนื่องจากตัว Extension ตัวหนึ่งใน OpenSSL Library ชื่อว่า “Heartbeat” เป็นตัวการให้เกิดการรั่วไหลของข้อมูล) Heartbleed Bug ได้ข้อมูลหมดทุกอย่างใน RAM เลยหรือ? คำตอบคือ ไม่ จะได้ข้อมูลเฉพาะของ Applicationที่ใช้งาน OpenSSL Library นั้น ๆ เช่น สมมติว่า มีเครื่อง server 1เครื่อง ให้บริการ HTTPS Web, VPN, Email แล้วทั้ง 3 บริการนี้มีช่องโหว่ Heartbleed Bug เหมือนกันหมดการโจมทีไปที่ VPN จะไม่ได้ ข้อมูลใน RAM ของWeb และ Email ได้เฉพาะVPN เองเท่านั้น (หากสงสัยว่าทำไม ต้องตอบว่านี่คือการทำงานปกติของระบบคอมพิวเตอร์โปรแกรมต่าง ๆ ที่ทำงานอยู่ใน RAM จะรู้สึกเหมือนกับว่าตัวมันเองใช้งาน RAMอยู่เพียงผู้เดียว ทั้ง ๆ ที่จริงแล้วมี โปรแกรมนับร้อยทำงานอยู่) รูปที่ 1: ตัวอย่างการรั่วไหลของข้อมูลจากRAM จากช่องโหว่ Heartbleed รูปที่ 2: ตัวอย่างข้อมูลสำคัญที่ได้ ช่องโหว่นี้เกิดกับ OpenSSL version ใดบ้าง? OpenSSL version 1.0.1a – 1.0.1f OpenSSL version 1.0.1:beta1 – 1.0.1:beta3 OpenSSL version 1.0.2-beta1 วิธีการตรวจสอบว่าโดเมนของท่านจะโดนโจมตีได้หรือไม่? สามารถใช้บริการได้ที่ http://www.tisa.or.th/heartbleed โดยระบุโดเมนที่ต้องการตรวจสอบในช่องใส่โดเมนจากนั้นคลิกที่ปุ่มGO ผู้ดูแลระบบจะรับมือช่องโหว่ได้อย่างไร? 1. ทำการปิดช่องโหว่ ซึ่งทำได้โดย 1.1 ทำการอัพเดท software OpenSSL และตรวจสอบหมายเลขversion ให้ แน่ชัด ว่า version ของsoftware ได้รับการอัพเดทแล้ว 1.2 หากต้องการใช้ version เดิมให้ทำการ recompile OpenSSL Library ใหม่ แล้วจึงนำมาใช้งาน (ข้อมูลเพิ่มเติมได้ที่heartbleed.com) เนื่องจาก OpenSSL เป็น Open Source Software 1.3 ผู้ดูแลระบบสามารถดูรายชื่อ product ที่ได้รับผลกระทบจากช่องโหว่และ อาจอยู่ในความดูแลของท่านได้ที่ http://www.kb.cert.org/vuls/byvendor?searchview&Query=FIELD+Referenc e=720951&SearchOrder=4 2. หากตรวจสอบแล้วพบว่ามีช่องโหว่จริง ควรประกาศให้ผู้ใช้งานได้รับทราบเพราะเรา ไม่สามารถรู้ได้ว่าก่อนหน้าที่เราจะรู้ตัวเราถูกโจมตีหรือไม่(เป็นอีกหนึ่งความพิเศษของ ช่องโหว่นี้) และเสียหายไปเท่าไรเพื่อให้ผู้ใช้งานได้รับมือกับการรั่วไหลของข้อมูลได้อย่าง ทันท่วงที 3. สร้าง X.509 Certificates ใหม่เพราะเป็นไปได้ว่าถ้าหากถูกโจมตี ข้อมูลของ Certificates อาจรั่วไหลไปได้เช่นกัน ถ้าหากยังใช้ Certificateเดิมที่ข้อมูลรั่วไหลไป แล้ว ต่อให้เราปิดช่องโหว่ที่ OpenSSL แต่ข้อมูลในCertificate เดิมก็สามารถนำมาใช้ ถอดรหัสข้อมูลใหม่ ๆ ได้ ผู้ใช้งานหากได้รับประกาศช่องโหว่จากผู้ให้บริการควรทำอย่างไร? รีบเปลี่ยนรหัสผ่านและข้อมูลสำคัญที่ใช้ยืนยันตัวตนกับผู้ให้บริการทันทีเพราะเราไม่ สามารถแน่ใจได้ว่าข้อมูลของเราเองอยู่ใน RAMขณะที่เกิดการโจมตีหรือไม่ หากการ โจมตีเคยเกิดขึ้นจริง หน่วยงานในประเทศไทยที่สามารถขอความช่วยเหลือได้ ThaiCERT Email : report@thaicert.or.th Hotline: 1212 Reference: http://heartbleed.com ด้วยความปรารถนา ดีจาก สมาคมผู้ดูแลเว็บไทยสมาคมผู้ประกอบการพาณิชย์ อิเล็กทรอนิกส์ไทยสมาคมความมั่นคงปลอดภัยระบบสารสนเทศ (TISA) และACIS Professional Center โดย ACIS Cyber LAB

Heartbleed Bug คืออะไร? Heartbleed Bug เป็นช่องโหว่ความเสี่ยงสูงที่มีอยู่ใน OpenSSLLibrary ซึ่งเว็บไซต์นับ ล้านทั่วโลกใช้งาน Library นี้อยู่โดยที่ OpenSSL Library นี้จะถูกเรียกใช้งานโดย Application ที่ต้องการเข้ารหัสการรับส่งข้อมูลโดยใช้SSL/TLS (เช่น HTTPS, VPN, EMAIL) ผลกระทบที่เกิดจาก Heartbleed Bug คือการที่ผู้โจมตีสามารถเข้าถึงข้อมูลที่ อยู่ในหน่วยความจำหลัก (หรือ RAM นั่นเอง)ได้จากระยะไกล ซึ่งเป็นที่ทราบกันดีอยู่ แล้วว่าข้อมูลในระหว่างการรับ-ส่ง นั้นจะถูกเข้ารหัสโดย SSL/TLS แต่เมื่อข้อมูลถูกส่ง มาถึงผู้รับและเข้าไปอยู่ใน RAM นั้นจะเป็นplaintext หรือพูดง่าย ๆ ว่า ไม่ได้ถูก เข้ารหัสแล้วนั่นเอง เป็นเหตุให้ข้อมูลความลับไม่ว่าจะเป็น key ที่ใช้ถอดรหัสข้อมูล รวมถึงข้อมูลอื่น ๆ เช่น username/passwordถูกเข้าถึงได้โดย Hacker (ขอแถมอีกนิด ว่าการที่ช่องโหว่นี้ได้ชื่อว่า Heartbleedเนื่องจากตัว Extension ตัวหนึ่งใน OpenSSL Library ชื่อว่า “Heartbeat” เป็นตัวการให้เกิดการรั่วไหลของข้อมูล) Heartbleed Bug ได้ข้อมูลหมดทุกอย่างใน RAM เลยหรือ? คำตอบคือ ไม่ จะได้ข้อมูลเฉพาะของ Applicationที่ใช้งาน OpenSSL Library นั้น ๆ เช่น สมมติว่า มีเครื่อง server 1เครื่อง ให้บริการ HTTPS Web, VPN, Email แล้วทั้ง 3 บริการนี้มีช่องโหว่ Heartbleed Bug เหมือนกันหมดการโจมทีไปที่ VPN จะไม่ได้ ข้อมูลใน RAM ของWeb และ Email ได้เฉพาะVPN เองเท่านั้น (หากสงสัยว่าทำไม ต้องตอบว่านี่คือการทำงานปกติของระบบคอมพิวเตอร์โปรแกรมต่าง ๆ ที่ทำงานอยู่ใน RAM จะรู้สึกเหมือนกับว่าตัวมันเองใช้งาน RAMอยู่เพียงผู้เดียว ทั้ง ๆ ที่จริงแล้วมี โปรแกรมนับร้อยทำงานอยู่) รูปที่ 1: ตัวอย่างการรั่วไหลของข้อมูลจากRAM จากช่องโหว่ Heartbleed รูปที่ 2: ตัวอย่างข้อมูลสำคัญที่ได้ ช่องโหว่นี้เกิดกับ OpenSSL version ใดบ้าง? OpenSSL version 1.0.1a – 1.0.1f OpenSSL version 1.0.1:beta1 – 1.0.1:beta3 OpenSSL version 1.0.2-beta1 วิธีการตรวจสอบว่าโดเมนของท่านจะโดนโจมตีได้หรือไม่? สามารถใช้บริการได้ที่ http://www.tisa.or.th/heartbleed โดยระบุโดเมนที่ต้องการตรวจสอบในช่องใส่โดเมนจากนั้นคลิกที่ปุ่มGO ผู้ดูแลระบบจะรับมือช่องโหว่ได้อย่างไร? 1. ทำการปิดช่องโหว่ ซึ่งทำได้โดย 1.1 ทำการอัพเดท software OpenSSL และตรวจสอบหมายเลขversion ให้ แน่ชัด ว่า version ของsoftware ได้รับการอัพเดทแล้ว 1.2 หากต้องการใช้ version เดิมให้ทำการ recompile OpenSSL Library ใหม่ แล้วจึงนำมาใช้งาน (ข้อมูลเพิ่มเติมได้ที่heartbleed.com) เนื่องจาก OpenSSL เป็น Open Source Software 1.3 ผู้ดูแลระบบสามารถดูรายชื่อ product ที่ได้รับผลกระทบจากช่องโหว่และ อาจอยู่ในความดูแลของท่านได้ที่ http://www.kb.cert.org/vuls/byvendor?searchview&Query=FIELD+Referenc e=720951&SearchOrder=4 2. หากตรวจสอบแล้วพบว่ามีช่องโหว่จริง ควรประกาศให้ผู้ใช้งานได้รับทราบเพราะเรา ไม่สามารถรู้ได้ว่าก่อนหน้าที่เราจะรู้ตัวเราถูกโจมตีหรือไม่(เป็นอีกหนึ่งความพิเศษของ ช่องโหว่นี้) และเสียหายไปเท่าไรเพื่อให้ผู้ใช้งานได้รับมือกับการรั่วไหลของข้อมูลได้อย่าง ทันท่วงที 3. สร้าง X.509 Certificates ใหม่เพราะเป็นไปได้ว่าถ้าหากถูกโจมตี ข้อมูลของ Certificates อาจรั่วไหลไปได้เช่นกัน ถ้าหากยังใช้ Certificateเดิมที่ข้อมูลรั่วไหลไป แล้ว ต่อให้เราปิดช่องโหว่ที่ OpenSSL แต่ข้อมูลในCertificate เดิมก็สามารถนำมาใช้ ถอดรหัสข้อมูลใหม่ ๆ ได้ ผู้ใช้งานหากได้รับประกาศช่องโหว่จากผู้ให้บริการควรทำอย่างไร? รีบเปลี่ยนรหัสผ่านและข้อมูลสำคัญที่ใช้ยืนยันตัวตนกับผู้ให้บริการทันทีเพราะเราไม่ สามารถแน่ใจได้ว่าข้อมูลของเราเองอยู่ใน RAMขณะที่เกิดการโจมตีหรือไม่ หากการ โจมตีเคยเกิดขึ้นจริง หน่วยงานในประเทศไทยที่สามารถขอความช่วยเหลือได้ ThaiCERT Email : report@thaicert.or.th Hotline: 1212 Reference: http://heartbleed.com ด้วยความปรารถนา ดีจาก สมาคมผู้ดูแลเว็บไทยสมาคมผู้ประกอบการพาณิชย์ อิเล็กทรอนิกส์ไทยสมาคมความมั่นคงปลอดภัยระบบสารสนเทศ (TISA) และACIS Professional Center โดย ACIS Cyber LAB

ขอขอบคุณแหล่งที่มา : “รู้จักกับ Heartbleed Bug ก่อนที่เลือดจะไหลหมดหัวใจ”

Posts related

- ธุรกิจน้ำดื่มใสสะอาด เพราะชีวิตขาดน้ำไม่ได้!

- ธุรกิจเสื้อผ้า ดีไม?ดียังไง? ปัจจุบันมีกี่รูปแบบ?

- ธุรกิจส่งออกสินค้า ดีไม?ดียังไง? ปัจจุบันมีกี่รูปแบบ?

- ธุรกิจร้านดอกไม้กับความรัก ความยินดี และ ความสดชื่นของชีวิต

- ธุรกิจโรงแรมรีสอร์ทที่พัก ดีไม?ดียังไง? ปัจจุบันมีกี่รูปแบบ?

- ธุรกิจร้านกาแฟ คุณคิดว่าคนที่ดื่มกาแฟเป็นประจำ จะมีสักกี่วันที่หยุดดื่ม? น่าลองขายนะ!

- ธุรกิจซักอบรีด รูปแบบไหนดีที่สุด?

- ธุรกิจค้าปลีกสินค้า ดีไม?ดียังไง?

- ธุรกิจร้านเบเกอรี่ รูปแบบไหนดีที่สุด?

- ธุรกิจขายส่งสินค้า ดีไม?ดียังไง? ปัจจุบันมีกี่รูปแบบ?

- อาชีพเสริมรายได้เสริม เมื่อมีรายได้หลายทางย่อมดีกว่ารายได้ทางเดียว

- 10 อาชีพเสริมที่น่าสนใจ

- อาชีพเสริม ถ้าไม่เริ่มทำตอนนี้แล้วจะรวยตอนไหน?

- ธุรกิจสปา ดีไม?ดียังไง?

- ธุรกิจคาร์แคร์ ดีไม?ดียังไง?

- 6 รูปแบบธุรกิจออนไลน์ที่ใครก็ทำได้ง่ายๆ

- 5 Trendsของยุค2020ที่จะนำไปสู่ธุรกิจชั้นนำที่น่าสนใจ

- แบบทดสอบประเมินตัวคุณเป็นยังไงและควรจะทำธุรกิจแนวไหนดี

- ความแตกต่างระหว่างธุรกิจส่วนตัวกับอาชีพอื่นๆ

- จะเริ่มต้นขายของออนไลน์ได้อย่างไร

- 5 ขั้นตอนการเริ่มต้นเปิดร้านค้าออนไลน์

- เทคนิคในการเลือกธุรกิจแฟรนไชส์ที่น่าสนใจ

- ทำไมต้องธุรกิจแฟรนไชส์ ดียังไง

- 5 เทคนิคควรรู้ก่อนตั้งชื่อธุรกิจออนไลน์

- 5 สิ่งที่ต้องห้ามเมื่่ออยากทำธุรกิจส่วนตัว

- 7 เทคนิคพื้นฐานสร้างธุรกิจSMEให้รอด

- จะเริ่มต้นธุรกิจส่วนตัวยังไงเริ่มจากไหนดี?

- ทำไมจะต้องทำธุรกิจส่วนตัว?

- ความรู้เบื้องต้นความหมายธุรกิจSMEs